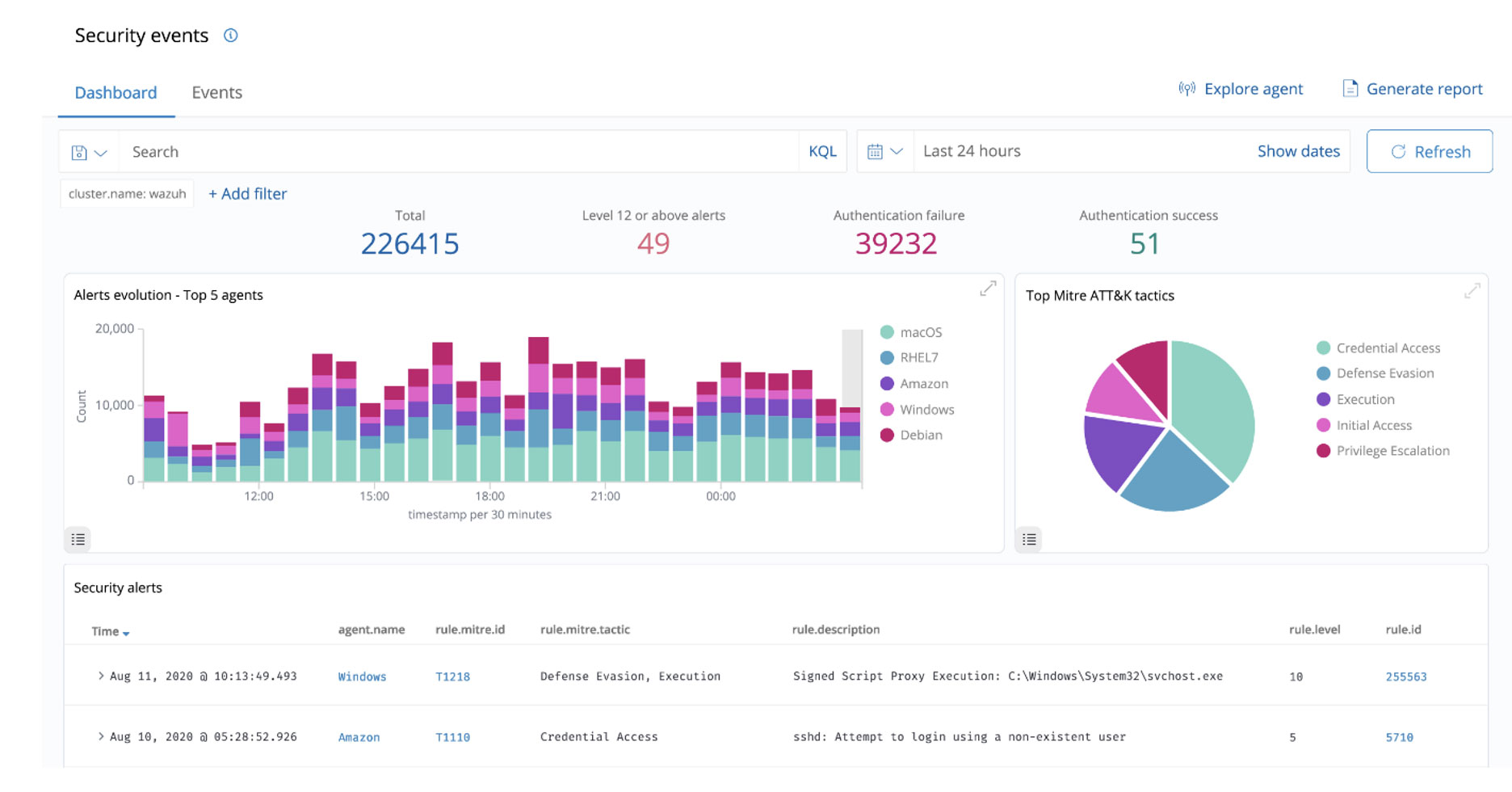

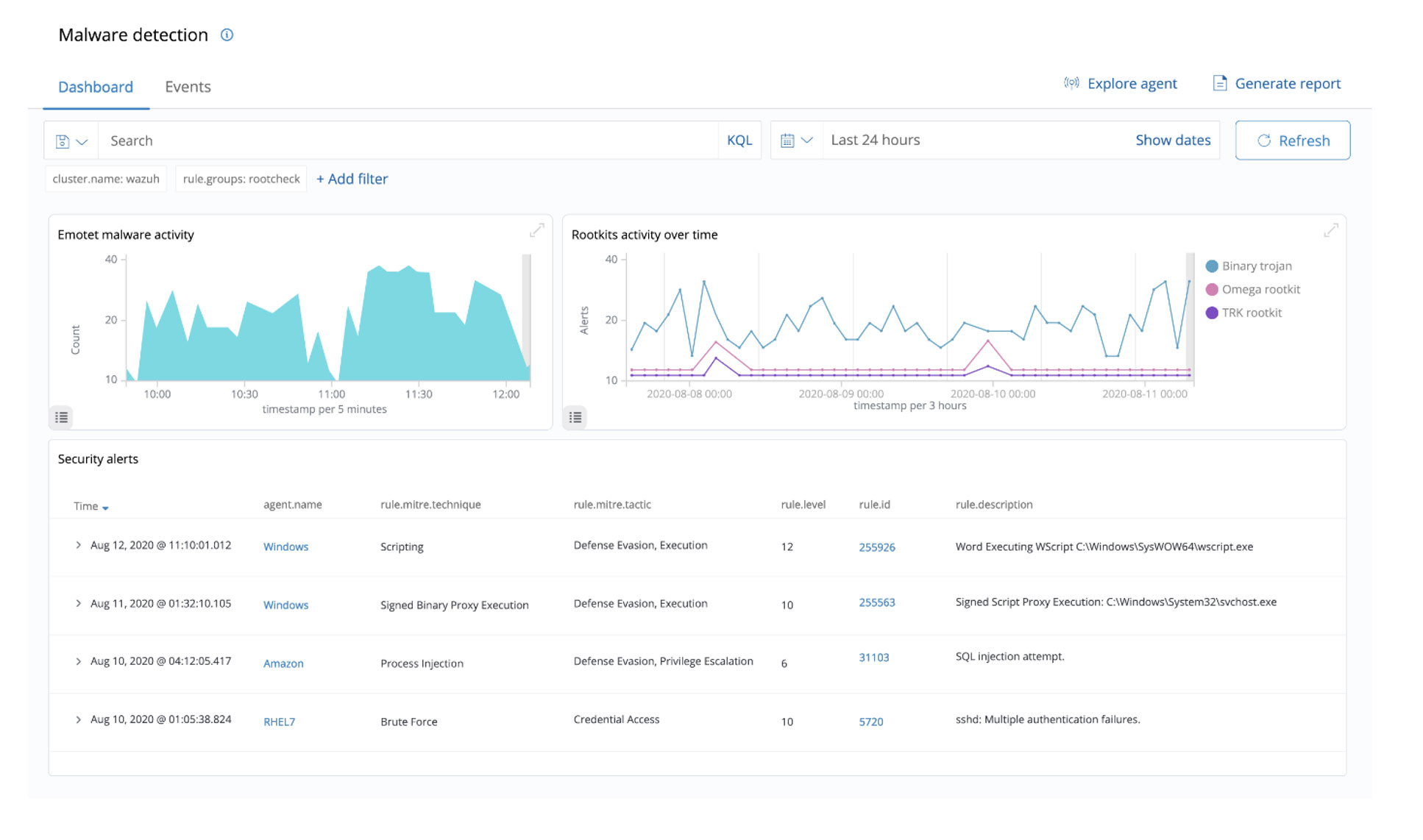

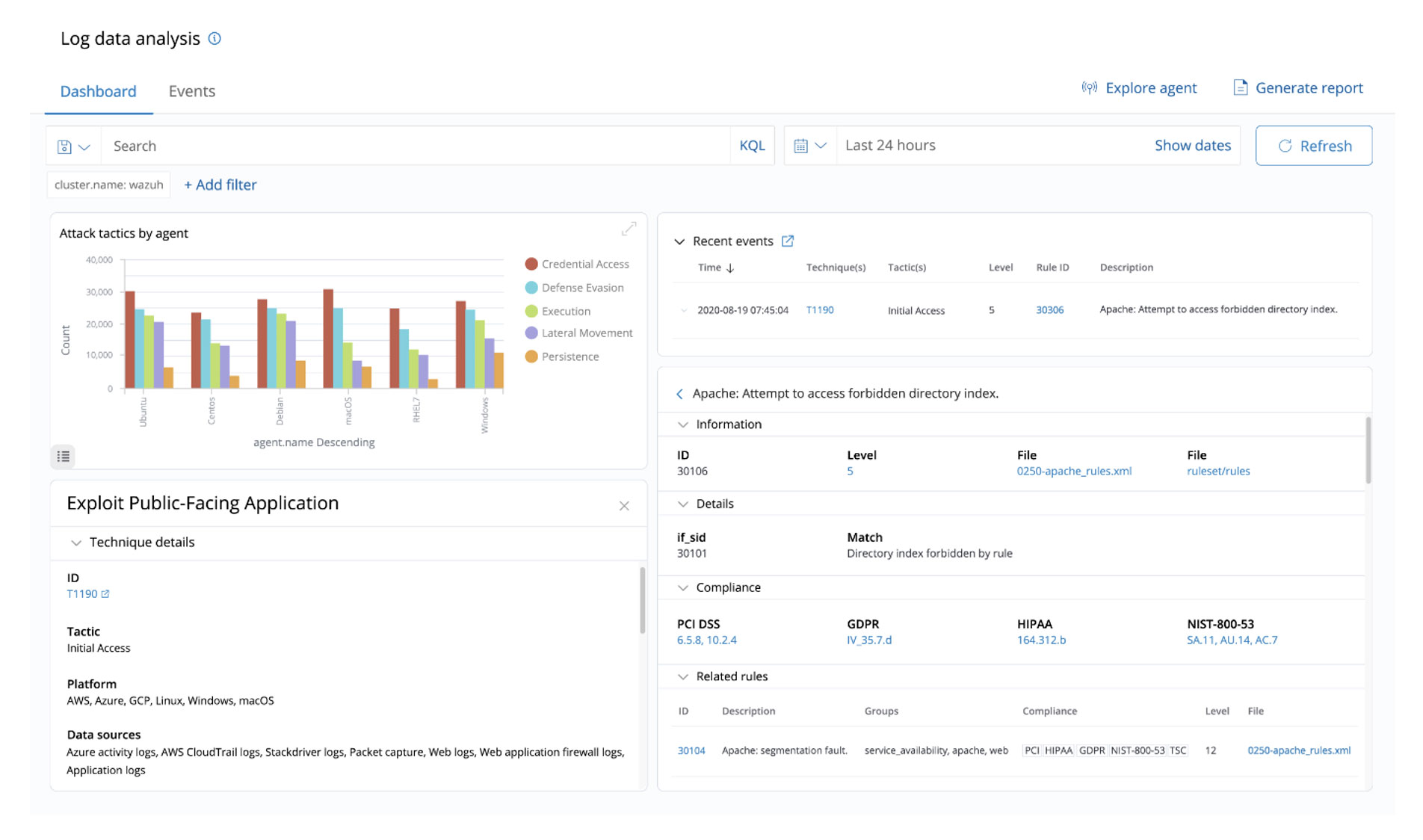

L’agent léger « avant-poste » est conçu pour effectuer un certain nombre de tâches dans le but de détecter les menaces. Les fonctionnalités principales de l’agent sont :

+

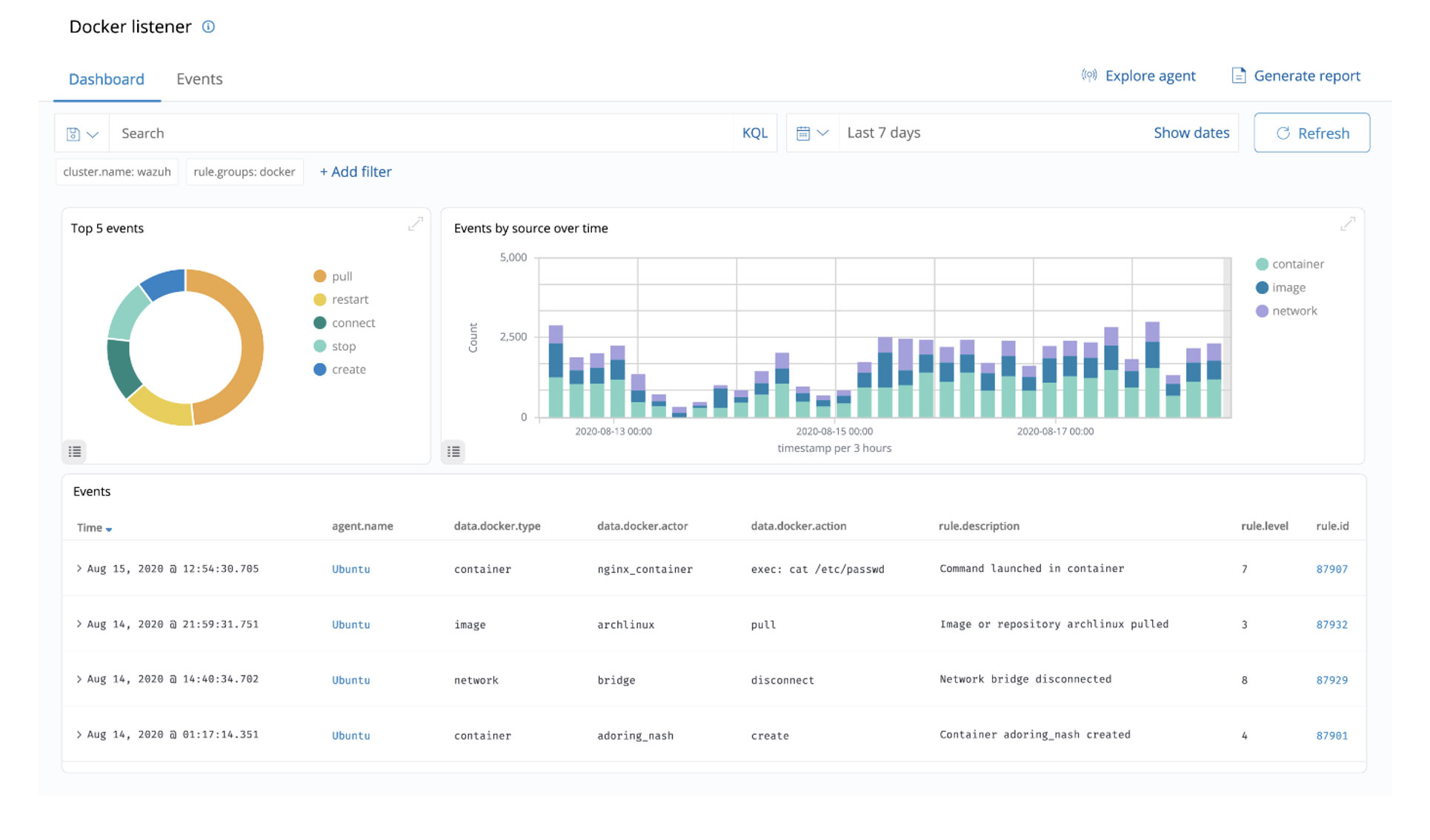

Collecte de données de journal et d’événements

+

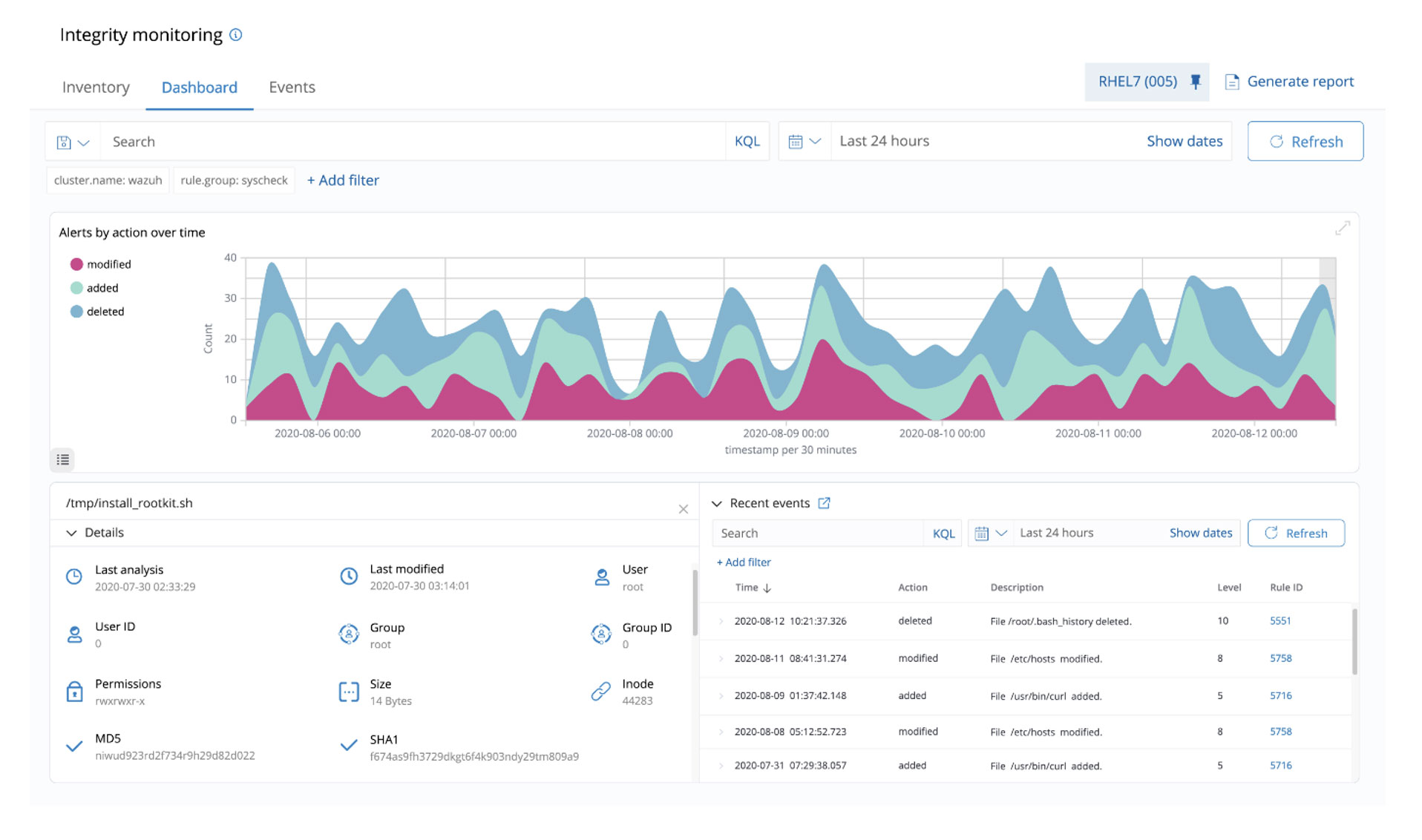

Surveillance de l’intégrité des fichiers et des clés de registre

+

Inventaire des processus en cours et des applications installées

+

Surveillance des ports ouverts et de la configuration du réseau

+

Détection de rootkits ou d’artefacts malveillants

+

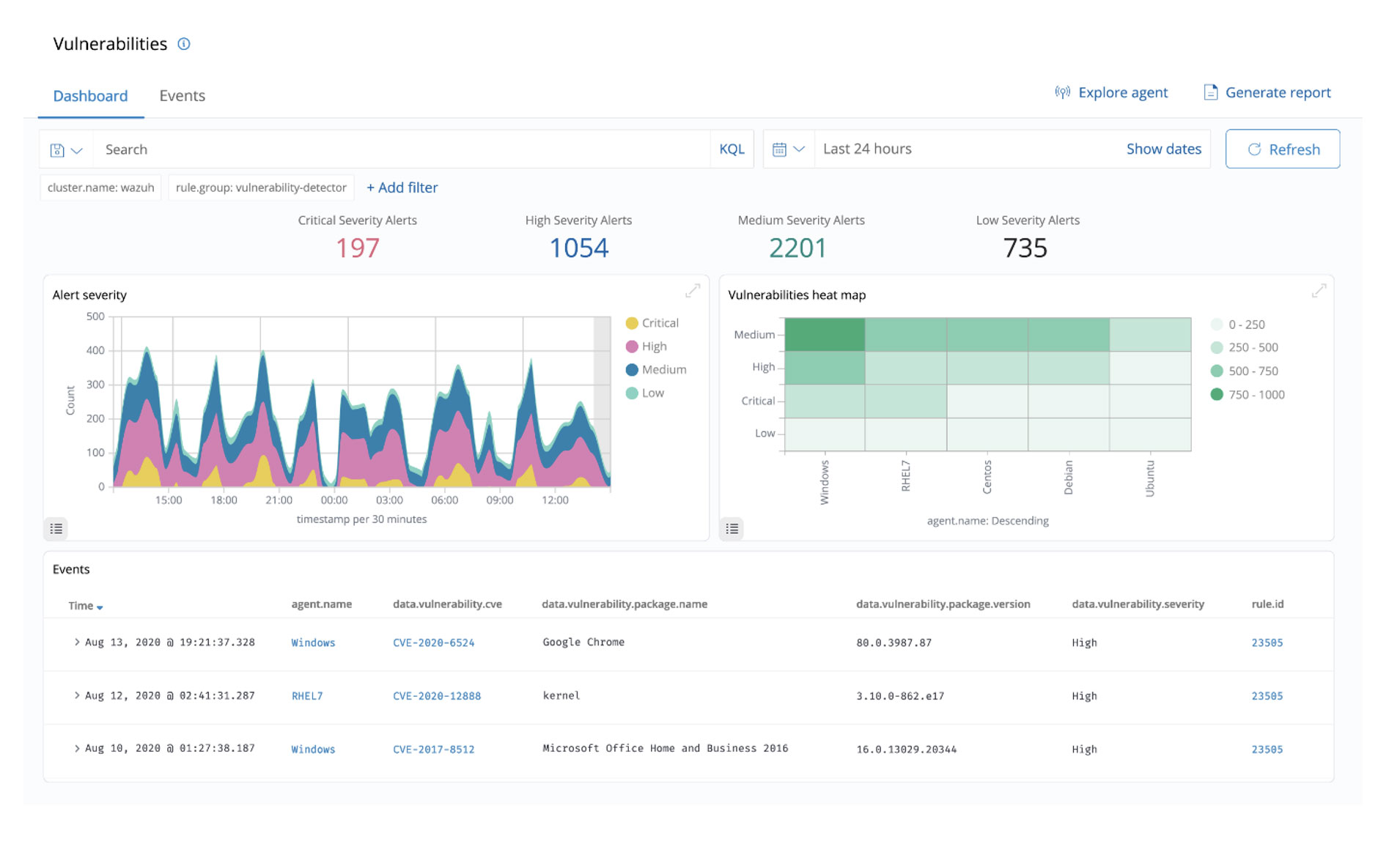

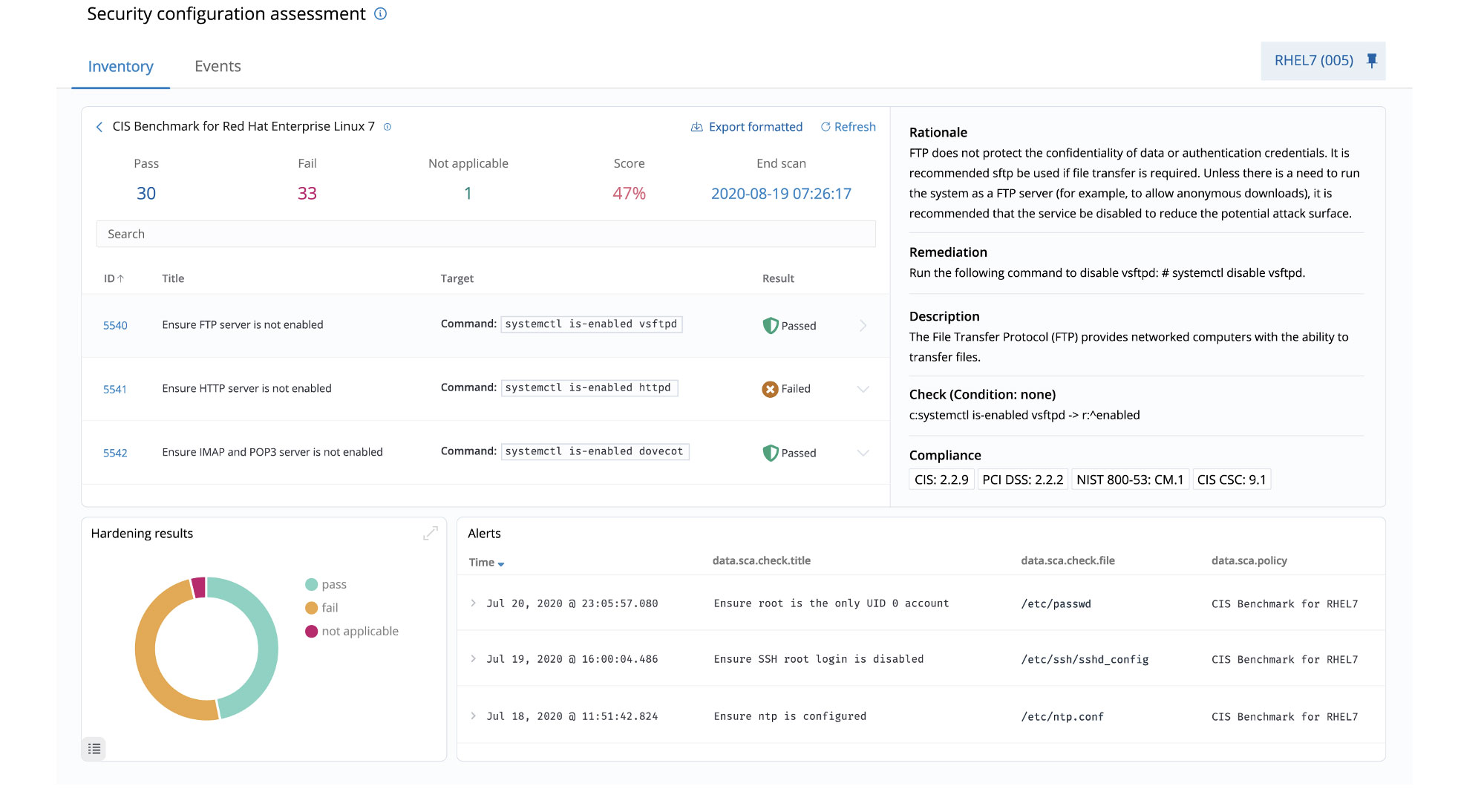

Évaluation de la configuration et surveillance des politiques

+

Exécution des réponses actives

Les agents « avant-poste » s’exécutent sur de nombreuses plates-formes différentes, notamment Windows, Linux, Mac OS X, AIX, Solaris et HP-UX. Ils peuvent être configurés et gérés depuis le serveur « avant-poste »